Ketika ada orang atau Bot yang berusaha login ke Winbox atau port yang terbuka misalnya port ssh, telnet atau web config/http/https maka akan menampilkan log berupa login failure dan menampilkan sumber IP Address yang digunakan. Nah kita bisa langsung menambahkan IP Address tersebut ke daftar alamat atau address list lalu memblokirnya di filter rules atau di firewall raw.

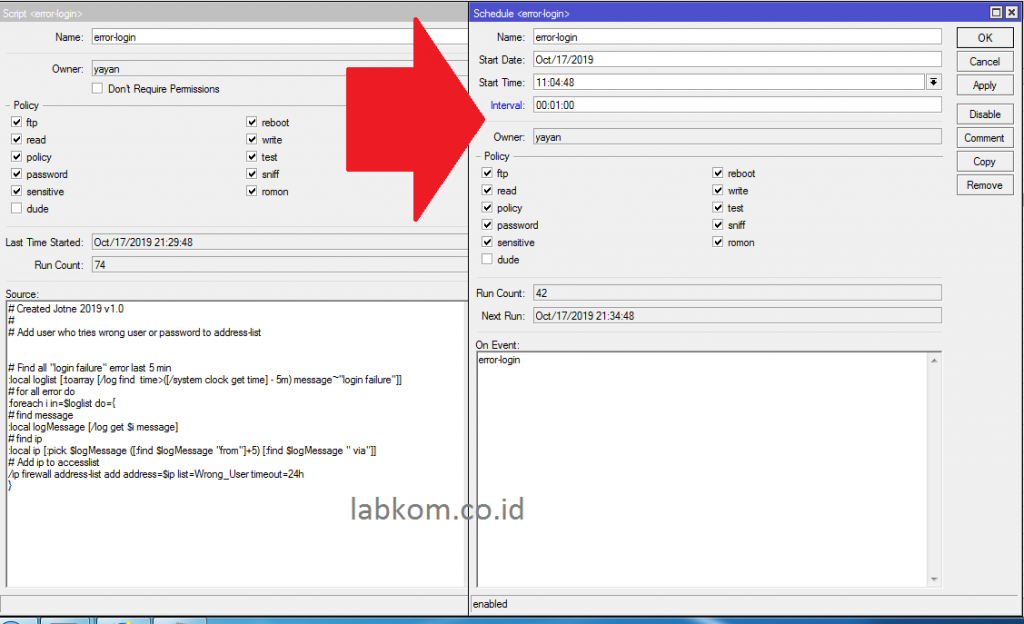

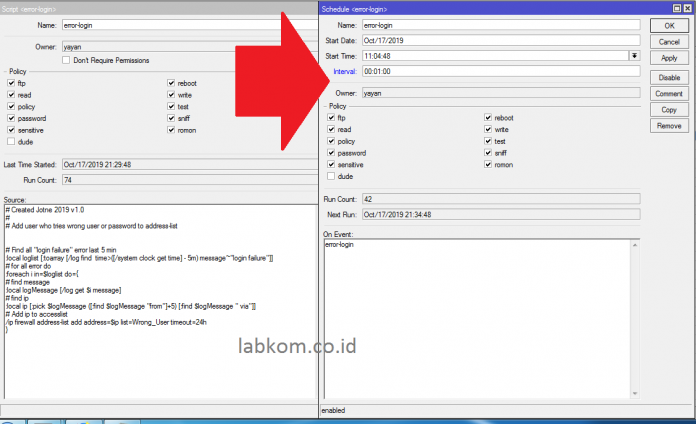

Karena Mikrotik saya bisa di akses dari luar jaringan/publik, sebagai contoh saya ingin memblokir IP Publik yang berusaha login ke Mikrotik saya dari luar jaringan/publik. Langkahnya buat sebuah script lalu jalankan script tersebut dengan interval misalnya 1 menit dengan menggunakan System Scheduler. Script ini akan membaca log di Mikrotik dengan “login failure”, lalu akan menambahkan sumber IP Address/IP Publik ke address list dengan nama Wrong_User.

Baca Juga:

- Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram

- Blokir Akses ke Login Modem Indihome dan Login Access Point di Mikrotik

- Monitoring Log Mikrotik Dikirim Ke Bot Telegram

Langkah-langkah

Buat sebuah Script dan Scheduler

Silahkan share untuk membuka link download dan membuka scriptnya

Apabila tutorial ini bermanfaat support saya dengan cara share artikel ini..

Terimakasih

Block Address List

Buat sebuah rule baru di IP –> Firewall –> Filter Rules, rule ini akan memblokir (icmp-host-unreachable) akses input yang berasal dari interface WAN dari sumber IP dari address list dengan nama Wrong_User.

/ip firewall filter add chain=input action=reject reject-with=icmp-host-unreachable protocol=tcp src-address-list=Wrong_User in-interface=pppoe-indihome

Atau dengan menggunakan Firewall Raw

/ip firewall raw add chain=prerouting action=drop src-address-list=Wrong_User dst-port=21,23,8291

Sumber : Forum Mikrotik

Dengan Menggunakan Filter Rules

Selain menggunakan cara di atas kita juga bisa memblokir IP yang berusaha login ke Winbox dengan batas percobaan tiga kali berturut-turut dalam satu menit, apabila dalam waktu satu menit ada tiga kali percobaan login ke Winbox maka IP tersebut akan dimasukan kedalam Address List.

/ip firewall filter

add action=drop chain=input comment="drop Winbox Brute Forces" dst-port=8291 \

protocol=tcp src-address-list=IP_BlackList_Winbox

add action=add-src-to-address-list address-list=IP_BlackList_Winbox \

address-list-timeout=1d chain=input connection-state=new dst-port=8291 \

protocol=tcp src-address-list=SSH_BlackList_Winbox_3

add action=add-src-to-address-list address-list=SSH_BlackList_Winbox_3 \

address-list-timeout=1m chain=input connection-state=new dst-port=8291 \

protocol=tcp src-address-list=SSH_BlackList_Winbox_2

add action=add-src-to-address-list address-list=SSH_BlackList_Winbox_2 \

address-list-timeout=1m chain=input connection-state=new dst-port=8291 \

protocol=tcp src-address-list=SSH_BlackList_Winbox_1

add action=add-src-to-address-list address-list=SSH_BlackList_Winbox_1 \

address-list-timeout=1m chain=input connection-state=new dst-port=8291 \

protocol=tcp

kak untuk +5 dari

:local ip [:pick $logMessage ([:find $logMessage “from”]+5) [:find $logMessage ” via”]]

maksudnya apa ya, kok ip public yg mencoba login ke mikrotik tidak terdeteksi, yang terdeteksi hanya ip lokal saja