Mengamankan Mikrotik dari Botnet jahat yang menyerang RouterOS v6.42.1

Karena semua perangkat RouterOS menawarkan update firmware gratis hanya dengan dua klik, kami menganjurkan Anda untuk upgrade firmware Mikrotik Anda dengan tombol “Periksa pembaruan”, jika Anda belum melakukannya.

Berikut ini beberapa langkah yang bisa anda coba:

- Upgrade RouterOS ke rilis terbaru

- Ubah kata sandi Anda setelah peningkatan

- Kembalikan konfigurasi Anda dan periksa untuk pengaturan yang tidak diketahui. Hapus konfigurasi SOCKS, dan skrip yang tidak dikenal

- Terapkan firewall

Manual: Mengamankan Router Anda

Langkah-langkah berikut adalah rekomendasi cara melindungi router Anda. Kami sangat menyarankan untuk tetap menggunakan firewall default, ini dapat ditambal oleh aturan lain yang memenuhi persyaratan pengaturan Anda. Opsi konfigurasi dan tweak lainnya untuk memperkeras keamanan router Anda dijelaskan nanti.

Upgrade Versi RouterOS

Mulailah dengan upgrade versi RouterOS Anda. Beberapa rilis lama memiliki kelemahan atau kerentanan tertentu, yang telah diperbaiki. Selalu perbarui perangkat Anda, untuk memastikannya aman. Klik “periksa pembaruan” di Winbox atau Webfig, untuk upgrade. Kami menyarankan Anda untuk mengikuti pengumuman di blog pengumuman keamanan kami untuk mendapat informasi tentang masalah keamanan baru.

Akses ke router

Akses nama pengguna

Ubah admin nama pengguna default ke nama yang berbeda, nama khusus membantu melindungi akses ke rotuer Anda, jika ada yang mendapat akses langsung ke router Anda.

/user add name=myname password=mypassword group=full

/user remove admin

Peringatan: Gunakan kata sandi aman dan nama berbeda untuk nama pengguna router Anda.

Akses kata sandi

Perute MikroTik memerlukan konfigurasi kata sandi, kami sarankan untuk menggunakan pwgen atau alat pembuat kata sandi lainnya untuk membuat kata sandi yang aman dan tidak berulang,

Opsi lain untuk mengatur kata sandi,

/password

Kami sangat menyarankan untuk menggunakan metode kedua atau antarmuka Winbox untuk menerapkan kata sandi baru untuk router Anda, agar aman dari akses tidak sah lainnya.

Akses berdasarkan alamat IP

Selain fakta bahwa firewall default melindungi router Anda dari akses tidak sah dari jaringan luar, dimungkinkan untuk membatasi akses nama pengguna untuk alamat IP tertentu

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x / yy – IP atau subnet jaringan Anda yang diizinkan untuk mengakses router Anda.

Catatan: masuk ke router dengan kredensial baru untuk memeriksa apakah nama pengguna / kata sandi berfungsi.

Layanan router

Semua router produksi harus diadministrasikan oleh SSH, layanan Winbox atau HTTP yang aman. Gunakan versi Winbox terbaru untuk akses aman. Perhatikan, bahwa dalam versi Winbox terbaru, “Moda aman” adalah AKTIF secara default, dan tidak dapat dimatikan lagi.

Layanan RouterOS

Sebagian besar alat administratif RouterOS dikonfigurasi di

/ip service print

Simpan hanya yang aman,

/ip service disable telnet,ftp,www,api,api-ssl

/ip service print

dan juga mengubah port default, ini akan segera menghentikan sebagian besar upaya login bruteforce SSH acak:

/ip service set ssh port=2200

/ip service print

Selain itu setiap entitas layanan / ip mungkin diamankan dengan alamat IP yang diizinkan (layanan alamat akan membalas)

/ip service set winbox address=192.168.88.0/24

RouterOS MAC-akses

RouterOS memiliki opsi bawaan untuk akses manajemen yang mudah ke perangkat jaringan. Layanan tertentu harus ditutup pada jaringan produksi.

MAC-Telnet

Nonaktifkan layanan mac-telnet,

/tool mac-server set allowed-interface-list=none

/tool mac-server print

MAC-Winbox

Nonaktifkan layanan mac-winbox,

/tool mac-server mac-winbox set allowed-interface-list=none

/tool mac-server mac-winbox print

MAC-Ping

Nonaktifkan layanan mac-ping,

/tool mac-server ping set enabled=no

/tool mac-server ping print

Neighbor Discovery

MikroTik Neighbor discovery protocol digunakan untuk menampilkan dan mengenali router MikroTik lain di jaringan, menonaktifkan pencarian tetangga di semua antarmuka,

/ip neighbor discovery-settings set discover-interface-list=none

Server bandwidth

Server bandwidth digunakan untuk menguji throughput antara dua router MikroTik. Nonaktifkan di lingkungan produksi.

/tool bandwidth-server set enabled=no

Cache DNS

Router mungkin mengaktifkan cache DNS, yang mengurangi waktu penyelesaian permintaan DNS dari klien ke server jauh. Jika cache DNS tidak diperlukan di router Anda atau router lain digunakan untuk tujuan tersebut, nonaktifkan.

/ip dns set allow-remote-requests=no

Layanan klien lainnya

RouterOS mungkin mengaktifkan layanan lain (dinonaktifkan oleh konfigurasi RouterOS default). Proxy caching MikroTik,

/ip proxy set enabled=no

MikroTik socks proxy,

/ip socks set enabled=no

MikroTik UPNP service,

/ip upnp set enabled=no

MikroTik dynamic name service or ip cloud,

/ip cloud set ddns-enabled=no update-time=no

Akses SSH Lebih Aman

RouterOS menggunakan crypto yang lebih kuat untuk SSH, sebagian besar program yang lebih baru menggunakannya, untuk mengaktifkan SSH crypto yang kuat:

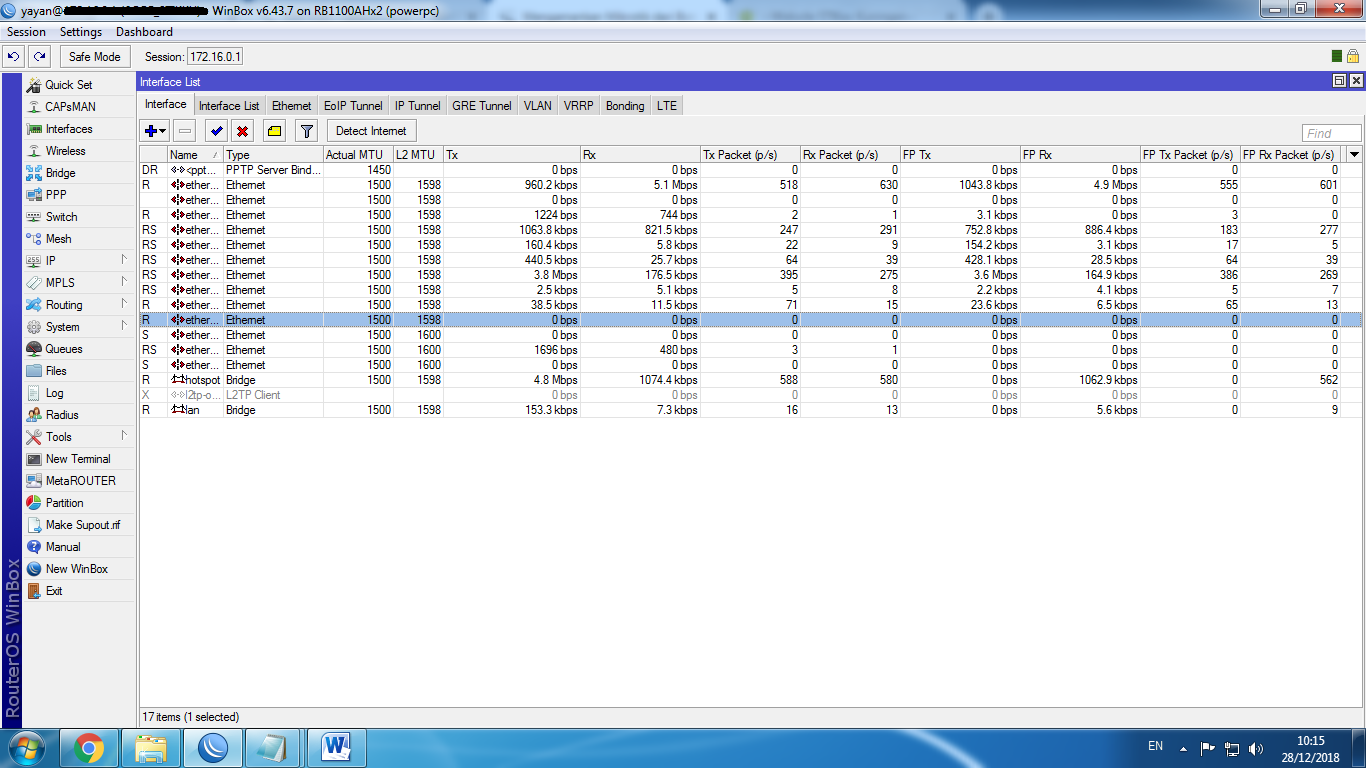

Antarmuka router

Antarmuka Ethernet / SFP

Ini adalah praktik yang baik untuk menonaktifkan semua antarmuka yang tidak digunakan pada router Anda, untuk mengurangi akses tidak sah ke router Anda.

/interface print

/interface set x disabled=yes

x jumlah antarmuka yang tidak digunakan.

LCD

Beberapa RouterBOARD memiliki modul LCD untuk tujuan informasi, mengatur pin atau menonaktifkannya.

/lcd set enabled=no

Firewall

Kami sangat menyarankan untuk tetap menyalakan firewall default. Berikut adalah beberapa penyesuaian untuk membuatnya lebih aman, pastikan untuk menerapkan aturan, ketika Anda mengerti apa yang mereka lakukan.

Firewall IPv4 ke router

bekerja dengan koneksi baru untuk mengurangi beban pada router;

buat daftar alamat untuk alamat IP, yang diizinkan untuk mengakses router Anda;

aktifkan akses ICMP (opsional);

letakkan yang lainnya, log = yes mungkin ditambahkan ke paket log yang sesuai dengan aturan tertentu;

/ip firewall filter

add action=accept chain=input comment=”default configuration” connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input protocol=icmp

add action=drop chain=input

/ip firewall address-list

add address=192.168.88.2-192.168.88.254 list=allowed_to_router

Firewall IPv4 untuk klien

Paket yang dibuat / terkait ditambahkan ke fasttrack untuk throughput data yang lebih cepat, firewall hanya akan bekerja dengan koneksi baru;

jatuhkan koneksi yang tidak valid dan catat dengan awalan tidak valid;

hentikan upaya untuk mencapai bukan alamat publik dari jaringan lokal Anda, terapkan address-list = not_in_internet sebelumnya, bridge1 adalah antarmuka jaringan lokal, catat upaya dengan! public_from_LAN;

jatuhkan paket masuk yang bukan NATed, ether1 adalah antarmuka publik, coba log dengan! NAT prefix;

jatuhkan paket masuk dari Internet, yang bukan alamat IP publik, ether1 adalah antarmuka publik, coba log dengan awalan! publik;

paket drop dari LAN yang tidak memiliki IP LAN, 192.168.88.0/24 adalah jaringan lokal yang digunakan subnet;

/ip firewall filter

add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,related

add action=accept chain=forward comment=”Established, Related” connection-state=established,related

add action=drop chain=forward comment=”Drop invalid” connection-state=invalid log=yes log-prefix=invalid

add action=drop chain=forward comment=”Drop tries to reach not public addresses from LAN” dst-address-list=not_in_internet in-interface=bridge1 log=yes log-prefix=!public_from_LAN out-interface=!bridge1

add action=drop chain=forward comment=”Drop incoming packets that are not NATted” connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NAT

add action=drop chain=forward comment=”Drop incoming from internet which is not public IP” in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internet

add action=drop chain=forward comment=”Drop packets from LAN that do not have LAN IP” in-interface=bridge1 log=yes log-prefix=LAN_!LAN src-address=!192.168.88.0/24

/ip firewall address-list

add address=0.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=172.16.0.0/12 comment=RFC6890 list=not_in_internet

add address=192.168.0.0/16 comment=RFC6890 list=not_in_internet

add address=10.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=169.254.0.0/16 comment=RFC6890 list=not_in_internet

add address=127.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=224.0.0.0/4 comment=Multicast list=not_in_internet

add address=198.18.0.0/15 comment=RFC6890 list=not_in_internet

add address=192.0.0.0/24 comment=RFC6890 list=not_in_internet

add address=192.0.2.0/24 comment=RFC6890 list=not_in_internet

add address=198.51.100.0/24 comment=RFC6890 list=not_in_internet

add address=203.0.113.0/24 comment=RFC6890 list=not_in_internet

add address=100.64.0.0/10 comment=RFC6890 list=not_in_internet

add address=240.0.0.0/4 comment=RFC6890 list=not_in_internet

add address=192.88.99.0/24 comment=”6to4 relay Anycast [RFC 3068]” list=not_in_internet

IPv6

Saat ini paket IPv6 dinonaktifkan secara default. Harap aktifkan paket dengan hati-hati, karena RouterOS tidak akan membuat aturan firewall default untuk IPv6 saat ini.

IPv6 ND

Nonaktifkan IPv6 Neighbor Discovery

/ipv6 nd set [find] disabled=yes

Firewall IPv6 ke router

bekerja dengan paket baru, menerima paket yang dibuat / terkait;

letakkan tautan-alamat lokal dari antarmuka Internet;

menerima akses ke router dari alamat link-lokal, menerima alamat multicast untuk tujuan manajemen, menerima alamat Anda untuk akses router;

jatuhkan yang lain;

/ipv6 firewall filter

add action=accept chain=input comment=”allow established and related” connection-state=established,related

add chain=input action=accept protocol=icmpv6 comment=”accept ICMPv6″

add chain=input action=accept protocol=udp port=33434-33534 comment=”defconf: accept UDP traceroute”

add chain=input action=accept protocol=udp dst-port=546 src-address=fe80::/16 comment=”accept DHCPv6-Client prefix delegation.”

add action=drop chain=input in-interface=sit1 log=yes log-prefix=dropLL_from_public src-address=fe80::/16

add action=accept chain=input comment=”allow allowed addresses” src-address-list=allowed

add action=drop chain=input

/ipv6 firewall address-list

add address=fe80::/16 list=allowed

add address=xxxx::/48 list=allowed

add address=ff02::/16 comment=multicast list=allowed

Firewall IPv6 untuk klien

Diaktifkan IPv6 membuat klien Anda tersedia untuk jaringan publik, mengatur firewall yang tepat untuk melindungi pelanggan Anda.

menerima didirikan / terkait dan bekerja dengan paket baru;

jatuhkan paket yang tidak valid dan beri awalan untuk aturan;

menerima paket ICMP;

menerima koneksi baru dari klien Anda ke Internet;

letakkan yang lainnya.

[php] /ipv6 firewall filter<br> add action=accept chain=forward comment=established,related connection-state=established,related<br> add action=drop chain=forward comment=invalid connection-state=invalid log=yes log-prefix=ipv6,invalid<br> add action=accept chain=forward comment=icmpv6 in-interface=!sit1 protocol=icmpv6<br> add action=accept chain=forward comment="local network" in-interface=!sit1 src-address-list=allowed<br> add action=drop chain=forward log-prefix=IPV6[/php]