Ahir-ahir ini sering saya temui serangan dari luar jaringan yang melalui port SSH dan Port Telnet yang terdeteksi di Mikrotik, untuk mencegah serangan tersebut kita cukup menggunakan fitur Firewall Filter Rules saja yang terdapat di postingan sebelumnya yang berjudul Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram.

Akan tetapi cara tersebut ternyata tidak efektif untuk mencegah serangan ke Server lokal (Server Linux) yang berada dibawah NAT Mikrotik, itu karena serangan Bruto Force SSH/Telnet langsung di translasikan / NAT ke Server Lokal dan belum ada firewall yang mencegah serangan ke server lokal yang berada dibawah Nat Mikrotik, sehingga serangan Bruto Force ke server lokal menjadi tidak terkendali akibatnya beberapa service server linux saya berhenti bekerja (Stop Service). Berikut ini daftar IP yang terdeteksi melakukan serangan Bruto Force melalui port SSH dan Telnet:

194.88.107.163, 217.68.213.236, 194.88.106.146, 217.68.213.189, 217.68.213.153, 217.68.213.66, 217.68.213.188, 217.68.213.185, 217.68.213.178 , 217.68.213.212, 217.68.213.143, 217.68.213.0, 217.68.213.100, 217.68.213.44, 217.68.213.34, 91.188.194.100, 217.68.213.135, 217.68.213.91, 217.68.213.157, 217.68.217.68, 185.246.128.26, 89.38.96.13, 93.190.143.36, 103.133.109.165, 222.112.65.214, 217.23.10.20, 185.197.74.200, 185.197.74.199, 93.46.58.242, 54.38.82.14, 103.114.104.62, 193.105.134.95, 103.114.104.62, 185.197.74.199, 47.186.86.18, 76.25.66.50, 13.209.18.100, 13.125.243.23, 13.125.166.3, 13.209.14.63, 47.52.44.244, 52.79.255.162, 47.91.19.200, 13.124.195.211, 47.75.188.84, 54.180.128.243, 52.78.166.118, 13.125.121.125, 47.74.18.104, 13.125.82.143, 52.78.77.4 ,54.180.141.246. 171.226.3.69, 116.110.117.42, 13.124.11.210, 212.32.248.129, 13.248.157.237, 47.74.54.38, 15.164.191.31, 47.75.248.114, 76.223.32.188, 212.32.248.137, 205.185.121.44, 13.125.197.34, 13.209.83.171, 13.125.82.25, 54.180.139.105, 13.124.8.54, 54.180.134.173, 13.125.235.121, 54.180.163.44, 54.180.131.31, 52.78.83.25, 54.180.138.177, 47.245.2.225, 47.74.56.139, 212.32.233.177, 114.142.172.36, 36.75.110.106

Ternyata serangannya cukup masif sekali ditandai dengan banyaknya IP yang melakukan serangan Bruto Force.

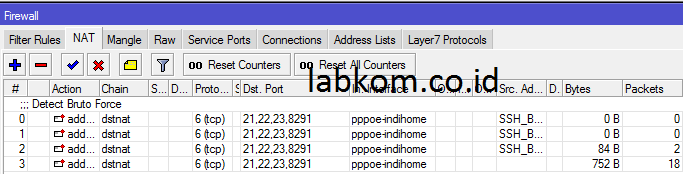

Untuk mencegah serangan Bruto Force ke server lokal, saya menggunakan Firewall Nat untuk mendeteksi serangan melalui Port SSH dan Telnet dari port pppoe-indihome, dimana IP Server lokal saya yaitu 10.10.10.2 dengan menambahkan rule dibawah ini di New Terminal:

/ip firewall nat

add action=add-src-to-address-list address-list=IP_BlackList \

address-list-timeout=1d chain=dstnat comment="Detect Bruto Force" \

dst-port=21,22,23 in-interface=pppoe-indihome log=yes log-prefix=\

BruteForcesSshTelnet protocol=tcp src-address-list=SSH_BlackList_3 \

to-addresses=10.10.10.2 to-ports=22

add action=add-src-to-address-list address-list=SSH_BlackList_3 \

address-list-timeout=1m chain=dstnat dst-port=21,22,23 in-interface=\

pppoe-indihome protocol=tcp src-address-list=SSH_BlackList_2 \

to-addresses=10.10.10.2 to-ports=22

add action=add-src-to-address-list address-list=SSH_BlackList_2 \

address-list-timeout=1m chain=dstnat dst-port=21,22,23 in-interface=\

pppoe-indihome protocol=tcp src-address-list=SSH_BlackList_1 \

to-addresses=10.10.10.2 to-ports=22

add action=add-src-to-address-list address-list=SSH_BlackList_1 \

address-list-timeout=1m chain=dstnat dst-port=21,22,23 in-interface=\

pppoe-indihome protocol=tcp to-addresses=10.10.10.2 to-ports=22

Firewall Nat untuk mendeteksi serangan Bruto Force SSH dan Telnet.

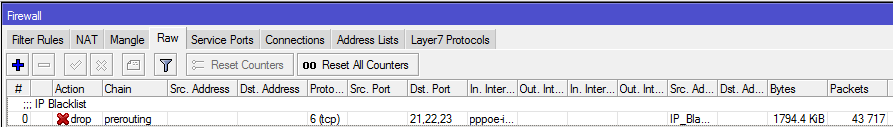

Kemudian IP yang terdeteksi melakukan serangan Bruto Force di blokir dengan menggunakan Firewall Raw.

/ip firewall raw

add action=drop chain=prerouting comment="IP Blacklist" dst-port=21,22,23 \

in-interface=pppoe-indihome protocol=tcp src-address-list=IP_BlackList

Address List yang terdeteksi melakukan serangan Bruto Force SSH dan Telnet

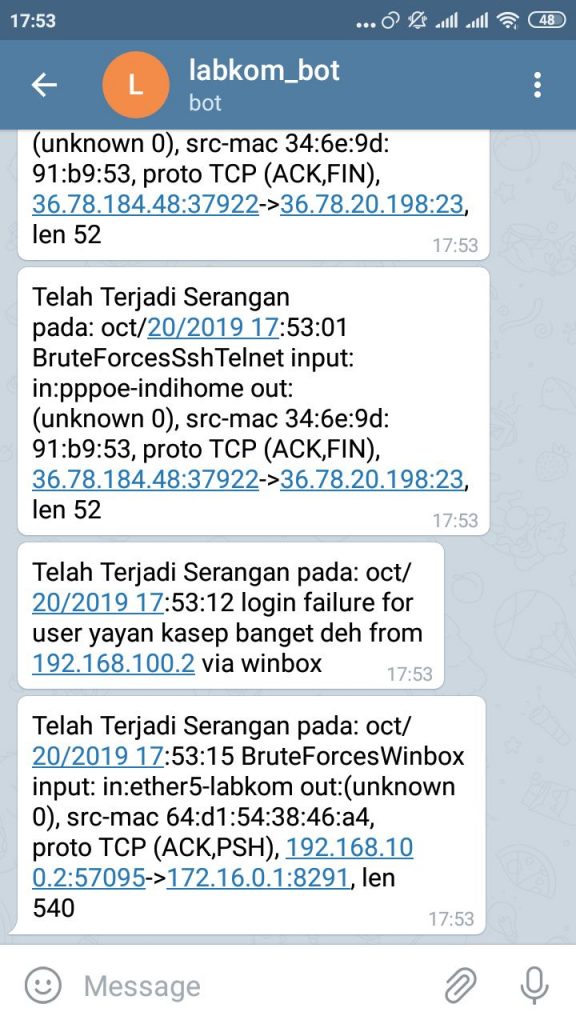

Dengan menggunakan Bot Telegram saya juga bisa mengetahui laporan secara realtime aktifitas yang mencoba melakukan serangan Bruto Force SSH dan Telnet, langkah-langkahnya bisa mengunjungi artikel sebelumnya yang berjudul Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram.

Berbeda dengan packet ICMP/Ping kita juga bisa memblokir pengiriman packet ICMP ke server Mikrotik kita silahkan kunjungi artikel sebelumnya yang berjudul Blokir Akses PING/ICMP dari Luar Jaringan di Mikrotik. Dengan menggunakan cara ini setidaknya server linux dan Mikrotik saya terhindar dari serangan Bruto Force, semoga bermanfaat.

tanya boss… kalau server kita lebih dari satu bagaimana…? apakah dibuat per IP server juga… atau bagaimana.. terimakasih

Karena rulenya menggunakan in-interface=WAN, server ada 2 dan koneksi menggunakan eth yg sama jadi bisa menggunakan rule yg sama, kecuali antara server menggunakan internet dengan eth yg berbeda, perlu dbuatkan rule dengan in-interface yg berbeda

tanya om, kalau rule untukk server tidak belakang NAT gimana ya, saya port 2 nya pake IP PUBLIK langsung,biar server2 saya yg pake IP publik aman gimana ya memblok brute force nya, apa tinggal di tambah saja IP nya di dst adrres. terima kasih

bertanya pak bos, apa ini bisa di terapkan di AP dan Hotspot?