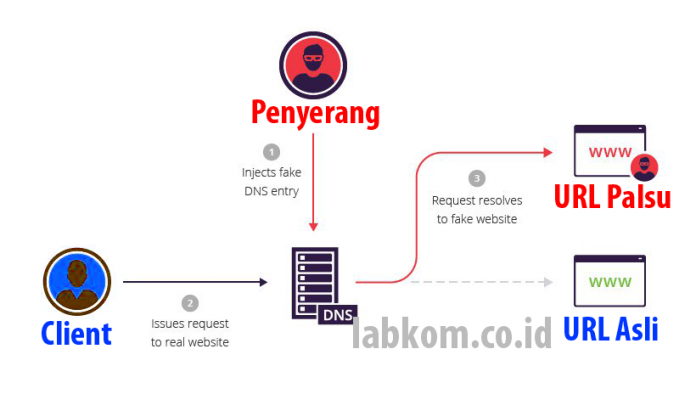

Domain Name System (DNS) adalah sebuah sistem yang menghubungkan Uniform Resource Locator (URL) dengan Internet Protocol Address (IP Address). Sehingga untuk mengakses URL sebuah website, kita perlu mengetikkan IP Address dari sebuah website tersebut.

Tentunya cara ini cukup merepotkan, karena kita perlu mengingat daftar lengkap IP Address website yang dikunjungi dan memasukkannya secara manual. Karena kita lebih cepat mengingat sebuah nama dari pada kumpulan angka (IP Address) sehingga untuk mempermudah hal tersebut digunakanlah sebuah DNS.

DNS adalah sistem yang mempermudah pekerjaan, kita tinggal mengingat nama domain dan memasukkannya dalam address bar (URL). DNS kemudian akan menerjemahkan domain tersebut ke dalam IP Address yang komputer pahami.

Misalkan, kita ingin mengakses Google. Yang seharusnya kita memasukkan IP 172.217.0.142 ke dalam address bar, kita tinggal memasukkan alamat URL Google.com.

DNS Cache Poisoning Mikrotik

Informasi yang diperoleh dari blog.mikrotik.com bahwa pada RouterOS versi 6.45.6 kebawah terdapat celah keamanan pada fitur DNS. Yaitu DNS Cache Poisoning melalui aplikasi winbox port 8291 yang terbuka secara publik. Bahkan dalam keadaan DNS pada router mikrotik tidak diaktifkan.

Selain itu, attacker juga bisa memanipulasi upgrade check-for-updates pada system. Yaitu dengan mengganti sumber package upgrade menuju server mikrotik.com ke server lain. Router bisa mendapatkan package custom buatan attacker yang bisa digunakan yang telah di modifikasi oleh attacker sehingga celah keamanan pada RouterOS Mikrotik tersebut semakin besar.

Cara Mencegah Serangan DNS Cache Poisoning

Untuk menghindari dari DNS Attack ini, kita bisa mencegahnya dengan cara dibawah ini:

Ganti Port Winbox 8291

Ubah port winbox 8291 pada menu IP>services. Gunakan port yang jarang digunakan dan sulit dikenali. Cara ini cukup ampuh untuk menghindari serangan DNS Cache Poisioning maupun serangan Bruto Force Winbox karena penyerang sulit mengenali port yang digunakan untuk akses ke Winbox Mikrotik.

Blokir Akses DNS Mikrotik dari Publik

Proteksi DNS dari jaringan internet. Yaitu dengan menambahkan rule firewall filter untuk memproteksi dari jaringan public dari penggunaan DNS pada Mikrotik sehingga ketika ada permintaan DNS port 53 dari publik maka akan di drop oleh rule ini.

/ip firewall filter add action=drop chain=input dst-port=53 in-interface=pppoe-indihome protocol=udp add action=drop chain=input dst-port=53 in-interface=pppoe-indihome protocol=tcp

Gunakan RouterOS yang Aman

Pihak pengembang RouterOS sendiri telah memperbaiki celah/bug dari DNS attack ini sudah diperbaiki pada versi terbaru RouterOS. Berikut rekomendasi versi yang disarankan :

a. 6.45.7 [stable]

b. 6.44.6 [long-term]

c. 6.46beta59 [testing]

Hindari Upgrade RouterOS Otomatis

Untuk menghindari penggunaan RouterOS yang memiliki banyak Bug/Celah, hindari upgrade router secara otomatis pada menu system>Package>Check-For-Updates.

Gunakan Manual Upgrade

Disarankan kita menggunakan manual upgrade. Yaitu dengan download file RouterOS di website mikrotik.com/download. Lalu upgrade manual router menggunakan metode drag-drop atau upload FTP.

Netinstall Mikrotik

Atau kita juga bisa install ulang router kita agar RouterOS yang kita gunakan benar-benar baru. Install ulang bisa menggunakan aplikasi Netinstall dengan versi RouterOS yang sudah direkomendasikan.

Baca juga:

- Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram

- Mencegah MikroTik DDoS Attack Mitigation

- Filter Serangan Bruto Force pada PPTP Server

- Mencegah Jaringan WIFI Hotspot dan LAN dari NetCut