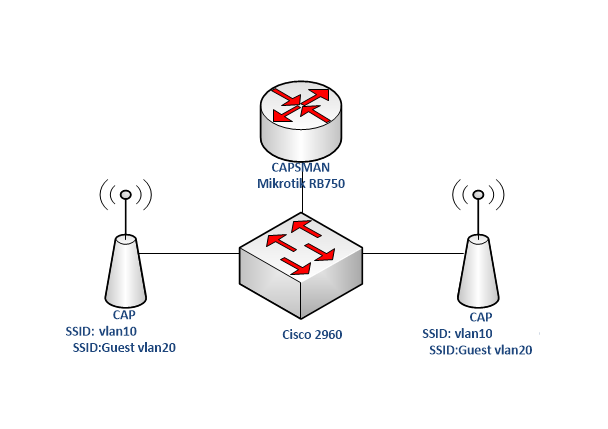

Jika Anda mengelola jaringan perusahaan dengan setidaknya satu jaringan tamu, Anda memerlukan sistem yang menyediakan manajemen terpusat dari semua titik akses Anda serta memisahkan jaringan tamu dari jaringan internal dengan tindakan keamanan terhadap infilterasi dokumen perusahaan yang sensitif oleh pengguna yang tidak sah. Untuk lingkungan seperti itu, kami akan menyiapkan Capsman Mikrotik dengan vlan dan dual ssid untuk menyediakan jangkauan nirkabel bagi staf perusahaan dan tamu tanpa mengorbankan keamanan jaringan internal kami.

Dual ssid akan secara dinamis dikonfigurasi pada semua jalur akses dengan setiap ssid yang ditetapkan ke vlan. Pada Capsman, kami akan mengonfigurasi aturan filter firewall untuk membatasi akses vlan tamu ke jaringan internal.

Controlled Access Point system Manager (CAPsMAN) memungkinkan sentralisasi manajemen jaringan nirkabel dan jika perlu, pemrosesan data. Saat menggunakan fitur CAPsMAN, jaringan akan terdiri dari sejumlah ‘Controlled Access Points’ (CAP) yang menyediakan konektivitas nirkabel dan ‘System Manager’ (CAPsMAN) yang mengelola konfigurasi AP, juga mengurus otentikasi klien dan opsional, penerusan data.

Ketika CAP dikendalikan oleh CAPsMAN hanya membutuhkan konfigurasi minimum yang diperlukan untuk memungkinkannya menjalin hubungan dengan CAPsMAN. Fungsi yang secara konvensional dijalankan oleh AP (seperti kontrol akses, otentikasi klien) sekarang dieksekusi oleh CAPsMAN. Perangkat CAP sekarang hanya harus menyediakan enkripsi / dekripsi layer tautan nirkabel.

Tergantung pada konfigurasi, data diteruskan ke CAPsMAN untuk pemrosesan terpusat (default) atau diteruskan secara lokal pada CAP itu sendiri (#Local_Forwarding_Mode).

Fitur CAPsMAN

- Otentikasi MAC RADIUS

- Keamanan WPA / WPA2

- TBA

MISSING CAPsMAN fitur

- Dukungan Nstreme AP

- Dukungan Nv2 AP

- TBA

Konfigurasikan Mikrotik capsman dengan vlan dan dua SSID

Pada Mikrotik RB750 yang berfungsi sebagai capsman saya, saya akan membuat dua vlan: vlan10 dan vlan20. VLAN akan terhubung ke ether2 yang merupakan koneksi trunk saya ke switch Cisco Catalyst 2960 saya. Saya juga akan mengkonfigurasi dua server dhcp untuk dua vLAN. Lihat perintah di bawah ini.

Buat vlans di capsman

[php]/interface vlan add interface=ether2 name=VLAN10 vlan-id=10 add interface=ether2 name=VLAN20 vlan-id=20 /ip address add address=192.168.10.1/24 interface=VLAN10 add address=192.168.20.1/24 interface=VLAN20 /ip pool add name=dhcp_pool10 ranges=192.168.10.2-192.168.10.254 add name=dhcp_pool20 ranges=192.168.20.2-192.168.20.254 /ip dhcp-server add address-pool=dhcp_pool10 disabled=no interface=VLAN10 name=dhcp10 add address-pool=dhcp_pool20 disabled=no interface=VLAN20 name=dhcp20 /ip dhcp-server network add address=192.168.10.0/24 dns-server=8.8.8.8 gateway=192.168.10.1 add address=192.168.20.0/24 dns-server=8.8.8.8 gateway=192.168.20.1 [/php]

Konfigurasikan capsman dengan dua SSID untuk dua vLAN

[php]/caps-man configuration

add country=Nigeria datapath.local-forwarding=yes datapath.vlan-id=10 datapath.vlan-mode=use-tag name=Timigate security.authentication-types=wpa-psk,wpa2-psk \

security.passphrase=TimiGate1234 ssid=Timigate

add country=Nigeria datapath.local-forwarding=yes datapath.vlan-id=20 datapath.vlan-mode=use-tag name=Guest security.authentication-types=\

wpa-psk,wpa2-psk security.passphrase=Guest1234 ssid=GUEST[/php]

Ketentuan pengaturan pada Capsman

Kami akan membuat aturan provioning tunggal pada Capsman untuk dua vlan. Aturan ini akan membuat dua SSID (Timigate dan Tamu pada semua titik akses yang terhubung, juga dikenal sebagai Caps). Lihat Perintah di bawah ini.

[php] /caps-man provisioning add action=create-dynamic-enabled master-configuration=Timigate slave-configurations=Guest [/php]

Memungkinkan manajer Capsman dan membatasi capsman ke satu antarmuka (ether2)

[php] /caps-man manager interface set [ find default=yes ] forbid=yes add disabled=no interface=ether2 set enabled=yes [/php]

Amankan jaringan internal dari tamu

Pada RB750, konfigurasikan aturan filter firewall untuk membuang semua paket yang berasal dari vlan Guest ke Vlan10. Lihat perintah di bawah ini.

[php] /ip firewall filter add chain=forward src-address=192.168.20.0/24 dst-address=192.168.10.0/24 action drop [/php]

Konfigurasikan vlan pada switch Cisco Catalyst 2960

Pada switch 2960, port yang menghubungkan ke router Mikrotik RB750 dan port yang terhubung ke titik akses Mikrotik (topi) akan dikonfigurasi sebagai port trunk sedangkan sisanya akan menjadi port akses. Vlans 10 dan 20 akan diizinkan melalui port trunk. Lihat perintah di bawah ini:

[php] Switch>en Switch#conf t Switch(config)#vlan 10 Switch(config-vlan)#name Timigate Switch(config-vlan)#vlan 20 Switch(config-vlan)#name Guest Switch(config-vlan)#int ran f0/1 -3 Switch(config-if-range)#sw mode trunk Switch(config-if-range)#sw trunk allowed vlan 10,20 Switch(config-if-range)#int ran f0/4 -24 Switch(config-if-range)#sw mode access [/php]

Hubungkan titik akses ke port trunk pada router Cisco dan Anda siap menggunakannya!

Sumber : timigate.com