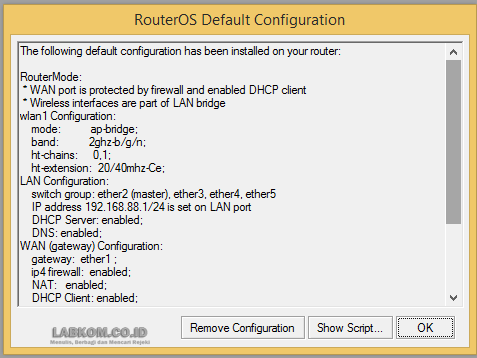

Konfigurasi default RouterOS atau konfigurasi ke awal, seperti beberapa ahli Mikrotik katakan, adalah baris perintah yang telah dikonfigurasikan pada router Mikrotik yang ada untuk lebih mudah menjadikan Anda sebagai administrator .

Pengaturan ini termasuk perintah untuk fasttrack; Sebuah fitur di RouterOS yang mempercepat koneksi, firewall aturan yang melindungi dari penyerang eksternal, perintah NAT dan server dhcp untuk pengguna LAN. Karena konfigurasi default Routeros, administrator dapat dengan mudah memasukkan koneksi pita lebar dari ISP dan, dengan sedikit atau tanpa konfigurasi pada router Mikrotik, pengguna yang terhubung di belakang router dapat mengakses internet. Itu membuat pekerjaan lebih mudah. Bukan begitu apakah ini benar-benar latihan yang bagus? Mengapa Mikrotik melakukan ini? Baca terus.

Karena Mikrotik telah menyadari bahwa tidak ada organisasi yang menyediakan layanan internal yang dibebani dengan tanggung jawab untuk mengakses semua perangkat jaringan termasuk router, mereka memutuskan untuk menyederhanakan tugas untuk organisasi-organisasi dengan konfigurasi default RouterOS di semua kantor kecil kantor / rumah -kantor Mikrotik. Perangkat ini termasuk RB750, RB950, beberapa seri Mikrotik SXT, dll. Perintah konfigurasi default RouterOS sedikit berbeda di beberapa router Mikrotik terpilih.

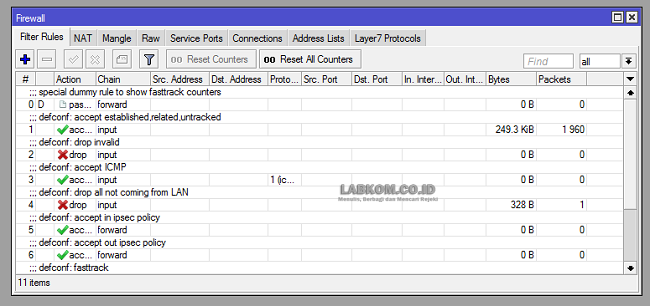

Mengatur default RouterOS di firewall

Sub menu firewall pada router Mikrotik menyimpan bagian yang paling penting dari konfigurasi konfigurasi RouterOS dan dengan demikian, akan memfokuskan pada posting ini. Perintah di sini, kecuali untuk membuat Anda lebih mudah, dapat memperumitahkan bagi Anda jika Anda tidak memahami fungsi dari setiap aturan. Saya akan membahas beberapa aturan firewall filter yang disertakan dalam konfigurasi pada Mikrotik RB951Ui dan menjelaskan kelebihan / kekurangannya. Pada akhirnya, menuntut sistem menentukan apa yang harus tetap atau pergi.

Accept established, related, and untracked connections

[php] /ip firewall filter add chain=input action=accept connection-state=established,related,untracked chain=forward action=accept connection-state=established,related,untracked [/php]

Aturan filter ini mempercepat koneksi dengan memastikan koneksi yang diperlukan dan tidak diperlukan. Demikian juga, semua yang terhubung dengan koneksi ini (didirikan), juga dapat diakses tanpa pemeriksaan. Koneksi yang tidak dilacak (lebih seperti VIP dengan paspor diplomatik) juga harus diserahkan untuk dilalui. Melakukan hal ini mempercepat koneksi dan juga mengurangi overhead prosesor pada router. Fungsi ini berfungsi untuk input kedua dan rantai ke depan yang berfungsi pada koneksi ke router.

Drop all invalid connections

[php]

/ip firewall filter add

chain=forward action=drop connection-state=invalid

chain=forward action=drop connection-state=invalid

[/php]

Aturan filter firewall ini memastikan bahwa semua koneksi tidak valid dari semua tujuan ke router dan dari tujuan mana pun melalui router Anda ke tujuan lain akan dihapus. Jika router Anda diberi IP publik dan Anda mengaktifkan “izinkan permintaan dns jarak jauh”, aturan tersebut akan membantu mencegah router Anda digunakan sebagai server dns oleh pengguna di luar jaringan Anda. Saya tidak perlu memberi tahu Anda bahwa salah satu konsekuensi dari memiliki router Anda yang digunakan sebagai server dns publik adalah mengunggah trafik tinggi di jaringan Anda yang dapat membuat jaringan Anda bertekuk lutut. Saya merekomendasikan menjaga aturan ini. Koneksi tidak valid dari LAN Anda ke tujuan mana pun juga diblokir oleh aturan ini. Aturan datang baik dalam rantai input dan forward.

Accept ICMP

[php]

/ip firewall filter add

chain=input action=accept protocol=icmp

[/php]

Aturan filter ini memastikan bahwa permintaan ICMP dari lokasi mana pun ke IP publik pada port WAN router berhasil. Jika Anda ingin memonitor router Anda dari lokasi terpencil melalui penggunaan ping, saya sarankan Anda menjaga aturan ini, terutama ketika aturan konfigurasi defutet routerOS yang memblokir semua permintaan ke router melalui port WAN diaktifkan. Untuk memakan kue Anda dan memilikinya, Anda dapat memodifikasi aturan ini untuk mengizinkan IP sumber terpilih. Dengan cara ini, Anda sendiri akan dapat memonitor router melalui icmp.

Drop all not comming from LAN

[php]

/ip firewall filter add

chain=input action=drop in-interface-list=!LAN

[/php]

Aturan ini, sama seperti nama berjalan, menjatuhkan semua permintaan yang tidak bersumber dari LAN ke router. Ini membantu melindungi router Anda dari dibajak oleh para penjahat cyber. Sempurna, jika Anda tidak ingin mengelola router Anda dari jarak jauh, Anda menonaktifkan atau memodifikasinya. Saya pergi dengan yang terakhir. Buat daftar alamat sumber dengan alamat IP sumber yang diizinkan dan kecuali daftar dari aturan

Accept in and out Ipsec policies

[php]

/ip firewall filter add

chain=forward action=accept ipsec-policy=in,ipsec

chain=forward action=accept ipsec-policy=out,ipsec

[/php]

Mikrotik telah menyadari tantangan yang dihadapi ketika mencoba mengaktifkan koneksi vpn ipsec melalui router dengan aturan filter firewall. Jadi, mereka memasukkan aturan ini untuk memungkinkan koneksi ipsec melalui router bahkan ketika koneksi ke router melalui port WAN tidak diizinkan. Mengetahui bahwa koneksi IPSec akan dibuat menggunakan IP publik pada port WAN yang sama dengan koneksi dari internet yang dianulir, membuat aturan ini menarik. Kudos to Mikrotik yang satu ini. Aturan ini layak disimpan, meskipun dapat dimodifikasi hanya dengan mengizinkan sambungan dari mitra ipsec jarak jauh.

Fasttrack

[php]

/ip firewall filter add

chain=forward action=fasttrack-connection

[/php]

Aturan fasttrack adalah aturan filter dirantai ke depan yang memungkinkan koneksi yang mapan, terkait, dan tidak terlacak untuk dilacak dengan cepat. Saya telah menulis posting di fasttrack

Drop all from WAN not DSTNATed

[php]

/ip firewall filter add

chain=forward action=drop connection-state=new connection-nat-state=!dstnat in-interface-list=WAN

[/php]

Aturan ini adalah yang pintar. Mikrotik telah menyadari bahwa pengguna sering menggunakan NAT tujuan untuk memungkinkan sumber daya yang di-host secara lokal untuk diakses melalui internet melalui alamat IP publik yang ditugaskan ke router Mikrotik. Untuk membantu memperbaiki kerentanan yang muncul dengan praktik semacam itu, mereka memasukkan aturan ini dalam konfigurasi default router.

Aturan memastikan bahwa permintaan ke port WAN pada port tujuan yang tidak digunakan untuk NAT dijatuhkan. Saya merekomendasikan menjaga aturan ini. Lihat di sini untuk cara mengkonfigurasi nat tujuan juga dikenal sebagai port-forwarding di Mikrotik.

Sebagai kesimpulan, saya akan mengatakan menjaga konfigurasi default router Anda memahami fungsinya dan dapat memodifikasinya untuk memenuhi kebutuhan Anda.