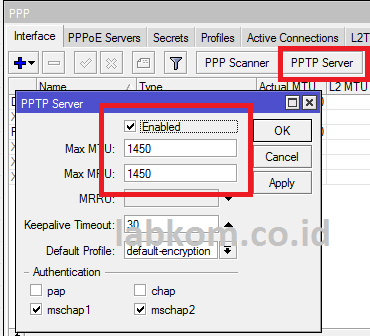

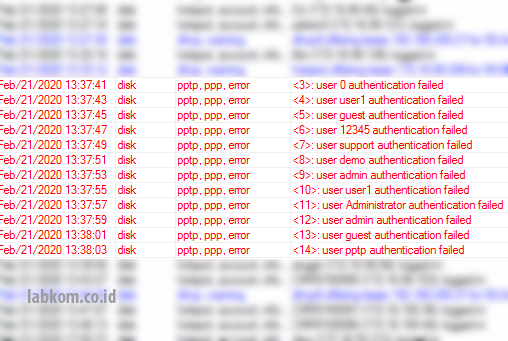

Apakah teman-teman pernah menemukan log pptp, ppp, error, authentication failed dengan username yang acak, nah sepertinya Mikrotik anda sedang dalam incaran hacker yang mencoba masuk (Serangan Bruto Force) melalui PPTP Server yang aktif. Apabila PPTP Server tidak digunakan, kita cukup menonaktifkan saja PPTP Servernya, tapi bagaimana apabila PPTP Server digunakan untuk pelanggan rumahan, yang menggunakan PPPoE Client sebagai aksesnya. Pada tutorial kali ini saya akan menjelaskan langkah-langkah dalam memfilter serangan bruto force pada server PPTP.

PPTP (Point to Point Tunnel Protocol)

Komunikasi PPTP menggunakan protokol TCP port 1723, dan menggunakan IP Protocol 47/GRE untuk enkapsulasi paket datanya. Untuk mencegah serangan Bruto Force pada server PPTP kita perlu rule baru untuk mendeteksi koneksi input dari port GRE dengan percobaan tiga kali gagal mengakses PPTP Server maka IP Address penyerang akan dimasukan ke Address List dan langsung di DROP.

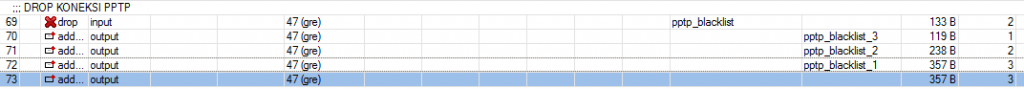

Rule ini bekerja ketika ada koneksi ke PPTP Server / Port GRE yang gagal karena password atau username salah, apabila dalam 3 kali percobaan login gagal maka akan di DROP dengan timeout satu hari. Jadi dalam satu hari IP Address tersebut akan di blokir untuk akses ke PPTP Server

/ip firewall filter

add action=drop chain=input comment="DROP KONEKSI PPTP" protocol=gre \

src-address-list=pptp_blacklist

add action=add-dst-to-address-list address-list=pptp_blacklist \

address-list-timeout=1d chain=output content="bad username or password" \

dst-address-list=pptp_blacklist_3 protocol=gre

add action=add-dst-to-address-list address-list=pptp_blacklist_3 \

address-list-timeout=1m chain=output content="bad username or password" \

dst-address-list=pptp_blacklist_2 protocol=gre

add action=add-dst-to-address-list address-list=pptp_blacklist_2 \

address-list-timeout=1m chain=output content="bad username or password" \

dst-address-list=pptp_blacklist_1 protocol=gre

add action=add-dst-to-address-list address-list=pptp_blacklist_1 \

address-list-timeout=1m chain=output content="bad username or password" \

protocol=gre

Dan pastikan urutan dari rule ini sudah benar seperti pada gambar dibawah ini

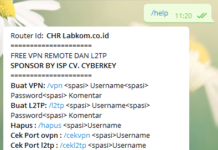

Agar serangan Bruto Force pada PPTP Server ini bisa di monitoring oleh Bot Telegram kita bisa menggunakan cara ini: Mencegah Serangan pada Mikrotik dan di Monitoring oleh Bot Telegram

Itulah langkah-langkah untuk memfilter serangan Bruto Force pada Server PPTP, semoga tutorial ini bermanfat.

Baca juga:

- Mengamankan Server di Belakang Nat Mikrotik dari Serangan Bruto Force

- Mencegah Serangan DNS Cache Poisoning pada RouterOS Mikrotik Terbaru

Jangan lupa subscribe Chanel Labkom TV, In Sya’ Allah langkah-langkah dan percobaan tutorial ini akan upload di Chanel Labkom TV

![Cara Install Mikrotik CHR di Alibaba Cloud VPS [VIDEO]](https://labkom.co.id/wp-content/uploads/2020/11/mikrotik-chr-alibaba-cloud-218x150.png)

![Interkoneksi dua Kantor dengan Mikrotik CHR [VIDEO]](https://labkom.co.id/wp-content/uploads/2020/11/interkoneksi-218x150.jpg)

![Cara Install Feeder PDDikti di VPS [VIDEO]](https://labkom.co.id/wp-content/uploads/2020/11/feeder-online-218x150.jpg)

![Cara Install Mikrotik CHR di Microsoft Azure [VIDEO] Microsoft Azure](https://labkom.co.id/wp-content/uploads/2020/10/maxresdefault-218x150.jpg)

Great content! Super high-quality! Keep it up! 🙂

makasih nih, btw lagi butuh settingan pptp server untuk 1000 users gmna routing dan konfigurasi nya

maksudnya untuk natnya?

pake scrip saja,,di on login dan on logout

what about sstp or ovpn server?

great jop dear

what about sstp or ovpn server?

Mas mau tanya, utk yg rule no. 73 itu atas script yg mana ya? Kalau utk L2TP sy bisa gunakan script yg sama tapi protocol (L2TP) dan address list nya yg sy ganti ya?

L2TP pake port UDP 1701

apakah ada solusi untuk server SSTP atau server OVPN?

server OVPN default port yg dipake 1194, tapi kalau sudah di custom rada susah

maaf mo nanya pak, router mikrotik sy setting dengan pppoe,mode brigde dari ont indihome, sy selalu menemikan ada l2tp server terbntuk di bagian ppp padahal sy tdk pernah membuatnya, kenapa ya ?, bagian itu terbaca sebagai lvpn pada interfce

di cek di schedule, biasanya ada schedule untuk membuat koneksi l2tp

perbedaan antara PPTP server di aktifkan dan tidak untuk client pppoe apa gan

jika pptp server dimatikan client pppoe tetap jalan, jd tidak ada hubungannya

mas, ada triky nga untuk LAN (dalam satu segment) isolation??

Pak Maaf Kok Dimikrotik saya gabekerja ya Firewallnya, Masih aja di lognya ada bruteforce. Mohon Untuk Bantuan Solusinya

Terimakasih

Salam mas yayan. mohon ijin bertanya di mikrotik saya adanya address-list-timeout pilihannya none dynamic dan none static itu pilih yg mana ya ?