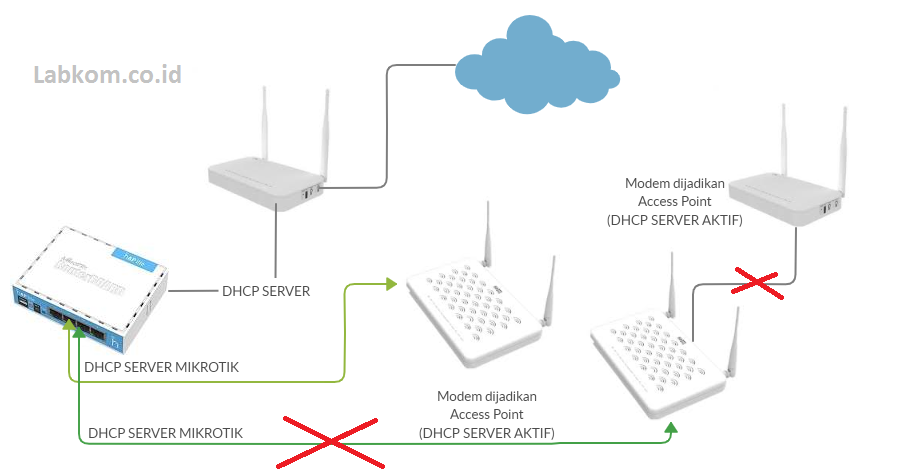

Multiple DHCP Server atau DHCP Rogue adalah kondisi dimana pada satu jaringan yang sama terdapat dua atau lebih DHCP Server yang aktif, maka akan terdapat DHCP Server asli dan DHCP Server palsu, nah jika di sisi client ketika terhubung ke DHCP yang palsu maka client tersebut tidak akan mendapatkan akses internet, ini pasti akan menjadi masalah serius jika teman-teman tidak mengetahui dimana posisi DHCP Server yang palsu tersebut.

Agar client terhubung ke internet secara otomatis client bisa mendapatkan IP Address dari DHCP Server, bagaimana jika dalam satu jaringan terdapat dua atau lebih DHCP Server yang aktif, misalnya ada beberapa Modem bekas Huawei HG8254A/HG8245H atau Modem ZTE F609/ZTE F660 yang sering dimanfaatkan untuk Client Hotspot atau Client PPPoE.

Untuk menjadikan Modem bekas menjadi Access Point, DHCP Server pada Modem tersebut wajib dimatikan. Jika DHCP Server pada Modem tersebut lupa kita matikan akan menjadi masalah pada client, misalnya client akan mendapatkan IP Address otomatis (DHCP Client) dari DHCP Server Modem. Untuk masalah ini bisa kita hindari dengan konfigurasi pada Mikrotik. Contoh bisa di lihat pada topologi di atas dimana terdapat Modem bekas terhubung ke Ether 2 dan Ether 3 pada Mikrotik kemudian ada Modem lagi yang terhubung paralel ke Modem yang terhubung langsung ke Mikrotik.

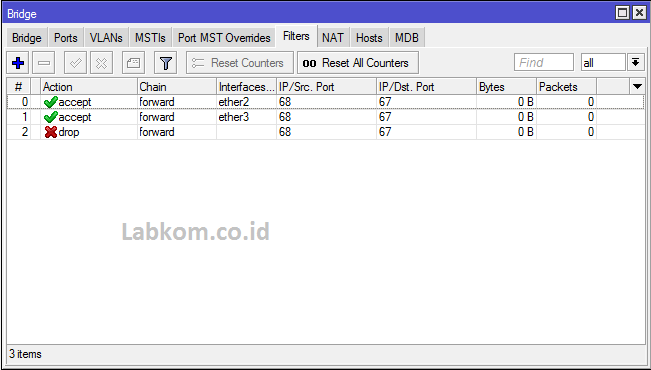

Untuk mencegah Multile DHCP Server atau DHCP Rogue pada Ether 2 dan Ether 3, kita bisa membuat sebuah rule di menu Bridge.

/interface bridge filter add action=accept chain=forward dst-port=67 ip-protocol=udp mac-protocol=ip out-interface=ether2 src-port=68 add action=accept chain=forward dst-port=67 ip-protocol=udp mac-protocol=ip out-interface=ether3 src-port=68 add action=drop chain=forward dst-port=67 ip-protocol=udp mac-protocol=ip src-port=68

Dengan rule diatas ketika ada trafik dari client (DHCP Discovery) dengan Src.Port 68 dan Dst-Port 67, protocol UDP yang keluar dari ether1dan ether2 maka akan di ACCEPT. Selain itu dengan jenis trafik yang sama interface keluar selain ether1 akan di DROP

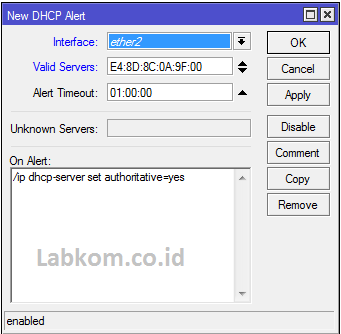

Selain dengan menggunakan Rule diatas kita bisa memanfaatkan DHCP Alert yang terdapat pada Menu DHCP Server

/ip dhcp-server set authoritative=yes

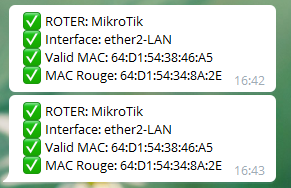

Disini On Alert kita juga bisa menambahkan perintah untuk mengirimkan notifikasi ke BOT Telegram. Contohnya seperti ini.

:local output

:local bot "BOT";

:local chatID "CHAT";

:local mikrotik [/system identity get name] ;

:foreach activeIndex in=[/ip dhcp-server alert find comment=lan1] do={

:local interface [/ip dhcp-server alert get value-name="interface" $activeIndex];

:local valid [/ip dhcp-server alert get value-name="valid" $activeIndex];

:local unk [/ip dhcp-server alert get value-name="unknown-server" $activeIndex];

:log warning "Nama Mikrotik: $mikrotikNama interface: $interface \nMAC VALID: $valid \nMAC ROUGE$unk";

/tool fetch url="https://api.telegram.org/bot$bot/sendmessage\?chat_id=$chatID&text=\E2\9C\85 ROTER: $mikrotik %0A\E2\9C\85 Interface: $interface %0A\E2\9C\85 Valid MAC: $valid %0A\E2\9C\85 MAC Rouge: $unk" keep-result=no

}

Pada contoh konfigurasi diatas ketika terdeteksi adanya DHCP Rogue maka script akan dieksekusi dengan aksi membuat parameter Authoritative=YES pada DHCP Server yang asli. Untuk penggunaan parameter ‘Authoritive=YES’.

Nah itulah Cara Mencegah Multiple DHCP Server atau DHCP Rogue pada Mikrotik, setidaknya dengan menggunakan cara kita bisa mencegah dan bisa di Monitoring dari DHCP Server palsu pada jaringan yang satu segmen.

Referensi:

http://mikrotik.co.id/artikel_lihat.php?id=252

http://mikrotik.co.id/artikel_lihat.php?id=210

Baca juga:

- Apa Itu Serangan DHCP Starvation dan Serangan DHCP Spoofing?

- Monitoring Client DHCP Lease dengan Netwatch dan Bot Telegram

- Membuat Simple Queue Otomatis Dari DHCP Server Leases

- Merubah DHCP Lease Menjadi Static (Make Static Otomatis) dengan Script Mikrotik

- Monitoring DHCP Server Mikrotik Menggunakan Bot Telegram

- Notifikasi e-mail Perangkat yang Terhubung Melalui DHCP Server Mikrotik Menggunakan Script

Sepertinya scripe nya jalan mas muncul tulisan gini : dhcp alert on ether1: discovered unknown dhcp server, mac 94:DB:DA:0D:4C:62, ip 192.168.9.1

tinggal dipantau saja, ada keluhan lagi dari client lagi ga ckck

sangat membantu mas yayan…semoga berkah ilmunya dunia dan akherat…amiiin

Assalamualaikum mas yayan.. Apakah ini bisa mencegah looping pada mode bridge juga??

di interface ada menu loop protect, coba pake cara itu, tinggal di on kan saja

mas, kalau di DHCP server Leases terbaca mac dari hp, tapi di Host yg terbaca mac dari repeater itu masalahnya dimana ya?

kalau pakai universal repeter/wds repeter/wisp memang seperti itu, mac mengikuti dari AP

saya punya topologi seperti ini:

ISP –> mikrotik –> router openwrt –> laptop

kalo kabel lan dari mikrotik saya colok ke port wan openwrt : internet jalan, bisa akses luci openwrt, tapi gak bisa remote mikrotik via winbox

kalo kabel lan dari mikrotik saya colok ke port lan openwrt : internet jalan, bisa remote mikrotik, tapi gak bisa akses luci openwrt

gimana ya caranya biar bisa: internet jalan, bisa remote mikrotik, bisa akses luci openwrt?

terima kasih sebelumnya

coba Aktifkan ROmon nya, nanti konek mikrotiknya via Romon

tanya pak,

di kolom Valid Server : “di_isi_mac_address”

itu mac adressnya siapa ya pak, apakah itu mac adress dari mikrotiknya sendiri sebagai DHCP Server yang sah, atau MAC Adress Akses Point yang sah ?

mac address dhcp server mikrotik yg sah

tanya pak

kalo dhcp server status offered gmna solusinya ya?

itu mac address dari punya bridge apa mac address punya ether om ? kalo di dhcp server aku make dhcp nya ke bridge